ETHEREUM

Ты кто такой? Виталик Бутерин | Vitalik Buterin

- 27 марта 2020, 18:29

- |

«Виталий Дмитриевич Бутерин — российско-канадский программист, основатель Bitcoin Magazine и проекта Эфириум, за идею которого выиграл премию World Technology Award, обойдя Марка Цукерберга… Ого»

Каким образом 25-летний парень сумел покорить сердца мэтров IT-индустрии всего мира? Давайте разбираться!

Родился в России, в городе Коломна, а в возрасте шести лет переехал с родителями в Канаду. И тут Виталика можно понять: невозможно сконцентрироваться на программировании под звон колоколов.

Отец — Дмитрий, специалист по информатике, — с десятилетнего возраста поощрял рвение сына к компьютерным играм. Только вот поиграть в них маленький гений не успевал: отец постоянно предлагал сыну их разрабатывать: «В counter-strike любой дурак сможет, а ты попробуй сам». – говорил он.

Вообще, в детстве Виталик Бутерин показывал удивительные навыки в математике, а также в программировании. Он обладал удивительной способностью вычисления трёхзначных чисел, вдвое быстрее, чем это мог сделать любой другой ребенок – да, такого на рынке не обсчитаешь!

( Читать дальше )

- комментировать

- Комментарии ( 0 )

Bitcoin. Начало роста или дальнейший обвал

- 25 марта 2020, 17:20

- |

В прошлом обновлении ожидалось продолжение роста без обновления 6422 , однако данный прогноз оказался неточным. Ошибочная интерпретация импульса вверх (от этой отметки) как начало роста оказалось частью волны С в расширенной плоской (см.прошлые графики).

Тем не менее, обвал произошедший несколько недель назад не отменяет оптимистичный прогноз на будущее.

На графике схематично показано дальнейшее движение. На данный момент импульс от 3858 ещё не сформирован, поэтому курс ещё может уйти ниже этой отметки, но не 3128. Технически, сейчас важно вернуться в восходящий канал, его нижняя граница теперь будет уровнем сопротивления, также закрыть месяц (последняя свеча) хотя бы на этих уровнях, длинная нижняя тень является бычьим сигналом, такой не совсем классический “молот”. По совокупности выполнения всех этих факторов можно будет говорить о дальнейших перспективах.

( Читать дальше )

Волновой анализ ETC/USD

- 24 марта 2020, 05:33

- |

Таймфрейм: 1D

По классику, как и по всему остальному рынку, рассматриваю полтора варианта, ни один из которых не предполагает сильный рост в ближайшее время.

Самый очевидный — двойной зигзаг «2», в котором сейчас формируется волна (b) of [y]. Можно ещё рассмотреть треугольник «4», но соответствующей волны «2» вы не найдете на данных котировках, только на биткоине, который отражает аналогичное настроение инвесторов (сентимент).

Основной минус треугольника станет очевиден, когда мы переключимся с полулогарифма на арифметический масштаб, поэтому я склоняюсь именно к волне «2»

CME приостанавливает торги в Чикаго из-за распространения коронавируса

- 12 марта 2020, 15:51

- |

Чикагская товарная биржа (CME) приостанавливает торги в Чикаго, в том числе деривативами на биткоин. Решение было принято в связи распространением коронавируса, признанного ВОЗ пандемией.

Согласно сообщению CNBC, Чикагская товарная биржа – вторая компания, которая запустила фьючерсы на биткоин в США в декабре 2017 года – с 13 марта приостановит торги в Чикаго. CME сослалась на необходимость соблюдения осторожности из-за распространения коронавируса.

В январе крупнейшая в мире биржа финансовых деривативов CME запустила торговлю опционами на биткоин, которая в первый же день превысила объемы аналогичных торгов на Bakkt. Вчера CME выпустила заявление, объясняющее причины приостановления торгов:

«В торговом зале или в здании Чикагской торговой палаты не было зарегистрировано ни одного случая коронавируса. Однако открытие торгов произойдет по мере появления дополнительных медицинских рекомендаций по коронавирусу».

( Читать дальше )

«Биткоин будет расти вместе с золотом»

- 12 марта 2020, 12:38

- |

Управляющий партнер DTI Algorithmic Александр Бутманов в эфире у Pro Blockchain от 21.02.2020 рассуждает о перспективах биткоина, проблемах Bitfinex и диверсификации криптовалютного портфеля:

«Прогноз на 2020 год: биткоин будет расти вместе с золотом.»

На видео:

- 01:10 — О «ките» на Bitfinex

- 03:40 — О возвращении спроса на Ethereum

- 07:44 — Чего ожидать от биткоина и альткоинов до халвинга биткоина

- 13:40 — Где удобно отслеживать позиции лонгов и шортов на разных биржах

- 14:26 — Какие настройки облегчат работу с Bitfinex

- 15:38 — Почему Bitfinex может соскамиться и к чему это приведет

- 18:12 — Как получить скидку при оформлении заявки на продажу или покупку на Bitmex

- 19:54 — Прогноз на 2020 год для биткоина: крипта ведет себя как золото

- 22:32 — Как лучше сформировать криптовалютный портфель

- 24:00 — Почему 90% хедж-фондов в течение 5 лет проигрывают индексам

- 26:04 — На какие криптовалюты обратить внимание и как их выбирать

- 28:40 — Вопрос зрителя: Как на Bitmex считают статистику лонгов и шортов, если это деривативная биржа и лонги всегда равны или должны быть равны шортам?

- 33:14 — Что будет происходить с криптовалютами ближе к халвингу биткоина

- 34:30 — Какие монеты позволят диверсифицировать криптопортфель

( Читать дальше )

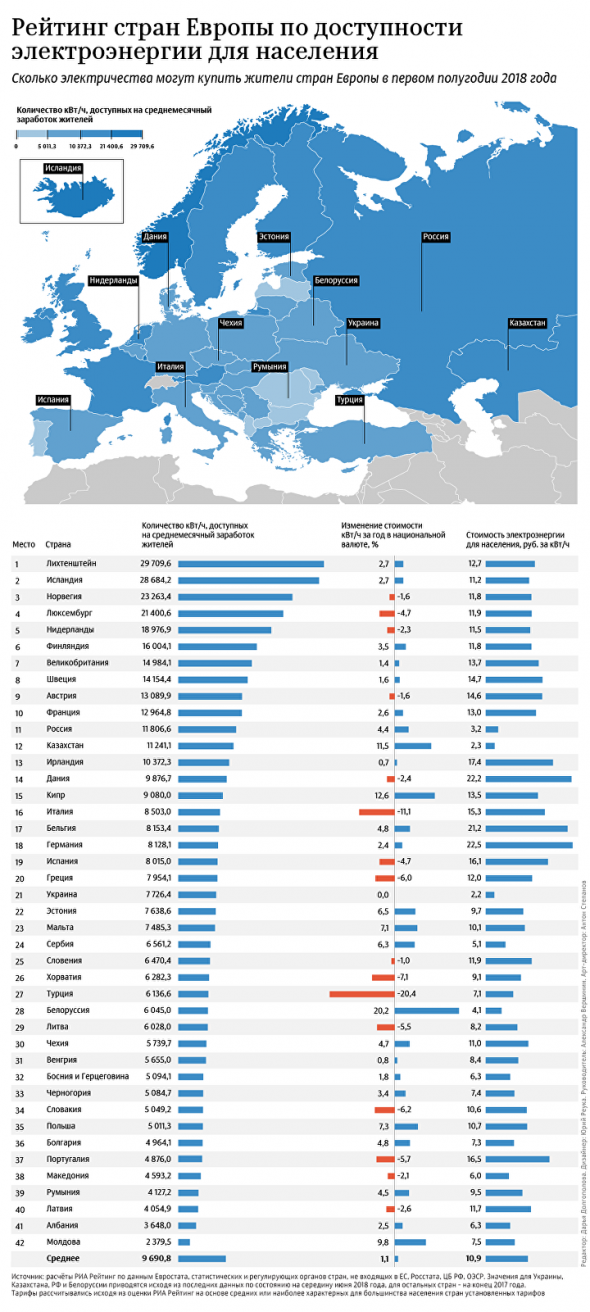

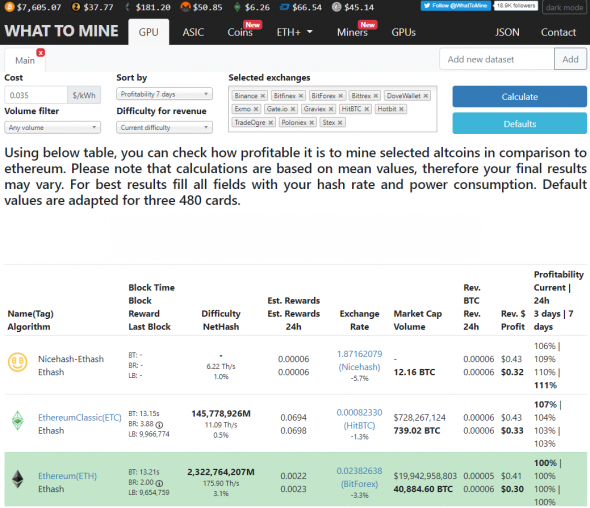

Почему майнинг в России жив

- 12 марта 2020, 08:02

- |

Актуальность в России — rx 580 8gb (для примера) при розетке в 2,6 рубля за кВт/ч

( Читать дальше )

Есть вещи поважнее фондового рынка.

- 12 марта 2020, 04:42

- |

Смартлаб запретил публикации в день регистрации, с опозданием, здравствуйте.

Привет(,) всем выжившим(,) предлагаю рассмотреть актуальный вариант диверсификации своих инвестиционных вложений.

Речь пойдет о майнинге, фермах и криптовалюте.

Собираю ферму на новом железе, и вам не советую.

Волновой анализ ETH/USD

- 04 марта 2020, 06:32

- |

ТФ: 1H

Всё строго согласно плану месячной давности (ищите этот план здесь: https://vk.com/wall-124328009_15450). Сейчас развивается волна (ii) или началась волна «v» of (i). Каунты разделит пробой вверх оранжевого уровня, тогда в рассмотрении останется только подсчет с «v» of (i). Согласно же гипотезе с волной (ii) надо сейчас уходить вниз из треугольника [4] of «c» вниз, в область зелёных фиб. И только потом начинать расти.

Лонг я в любом случае взял, увеличивать его буду по оранжевому уровню. Стоп 212 сейчас, там вероятно буду переворачиваться в шорт и целиться в область 62% зелёной фибы, где опять начну набирать лонг.

Обсудить всё можно со мной в чате, ссылка на который в боком меню. А ещё можно посмотреть видео в инстаграме, где я рассказал про текущую ситуацию: https://vk.com/wall-124328009_15556

Bitcoin, Ethereum, альткоины — Обзор криптовалют — 26/02/2020

- 26 февраля 2020, 15:22

- |

Наш индикатор BC 10 Index снизился на 6,4% до значения 162 пункта.

( Читать дальше )

Волновой анализ криптовалют Bitcoin, Ethereum, Cardano, Ripple прогноз на 2020 год.

- 20 февраля 2020, 10:39

- |

Прогноз стоимости криптовалют на 2020 год, Bitcoin, Ethereum, Cardano, Ripple. Прогноз основанный на волновом принципе Эллиотта. В данном видео рассматриваю возможные варианты поведения цены Bitcoin, Ethereum, Cardano, Ripple на 2020 год. Прогноз является субъективным мнением автора и не является торговой рекомендацией.

<iframe src=«www.youtube.com/embed/RRkx7xEqxcs» frameborder=«0» width=«740» height=«416» data-link="">

( Читать дальше )

- bitcoin

- brent

- eurusd

- forex

- gbpusd

- gold

- imoex

- ipo

- nasdaq

- nyse

- rts

- s&p500

- si

- usdrub

- wti

- акции

- алготрейдинг

- алроса

- аналитика

- аэрофлот

- банки

- биржа

- биткоин

- брокеры

- валюта

- вдо

- волновой анализ

- волны эллиотта

- вопрос

- втб

- газ

- газпром

- гмк норникель

- дивиденды

- доллар

- доллар рубль

- евро

- золото

- инвестиции

- индекс мб

- инфляция

- китай

- кризис

- криптовалюта

- лукойл

- магнит

- ммвб

- мобильный пост

- мосбиржа

- московская биржа

- мтс

- нефть

- новатэк

- новости

- обзор рынка

- облигации

- опрос

- опционы

- отчеты мсфо

- офз

- оффтоп

- прогноз

- прогноз по акциям

- путин

- раскрытие информации

- ри

- роснефть

- россия

- ртс

- рубль

- рынки

- рынок

- санкции

- сбер

- сбербанк

- северсталь

- си

- сигналы

- смартлаб

- сущфакты

- сша

- технический анализ

- торговля

- торговые роботы

- торговые сигналы

- трейдер

- трейдинг

- украина

- фондовый рынок

- форекс

- фрс

- фьючерс

- фьючерс mix

- фьючерс ртс

- фьючерсы

- цб

- цб рф

- экономика

- юмор

- яндекс

Новости тг-канал

Новости тг-канал